27 июня 2017 года мир столкнулся с новой вымогательской эпидемией, причиной который стала новая версия шифровальщика Petya, известного специалистам еще с 2016 года. Операторы малвари явно переняли несколько приемов у разработчиков нашумевшего WannaCry и сумели спровоцировать новый виток паники.

По данным компании Positive Technologies, в России и на Украине от действий Petya пострадали свыше 80 организаций. По сравнению с WannaCry, этот вирус признан более разрушительным, так как распространяется несколькими методами — с помощью Windows Management Instrumentation, PsExec и эксплойта EternalBlue. Кроме того, в шифровальщик внедрена бесплатная утилита Mimikatz.

«Такой набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен», — заявили в Positive Technologies.

Руководитель вирусной лаборатории Avast Якуб Кроустек в беседе с «Газетой.Ru» заявил, что нельзя доподлинно установить, кто именно стоит за данной кибератакой, но уже известно, что вирус Petya распространяется в даркнете по бизнес-модели RaaS (вредоносное ПО как услуга). «Так, доля распространителей программы достигает 85% с выкупа, 15% достается авторам вируса-вымогателя», — рассказал Кроустек. Он отметил, что авторы Petya предоставляют всю инфраструктуру, C&C-серверы и системы денежных переводов, что помогает привлекать людей для распространения вируса, даже если у них нет опыта в программировании. Кроме того, в компании Avast рассказали, какие именно операционные системы пострадали от вируса больше всего. На первом месте оказалась Windows 7 — 78% от всех зараженных компьютеров. Далее следует Windows XP (18%), Windows 10 (6%) и Windows 8.1 (2%).

«Лаборатория Касперского» посчитала, что хоть вирус и похож на семейство Petya, но все же принадлежит к другой категории, и дала ему другое название — ExPetr, то есть «бывший Петр».

Заместитель директора по развитию компании «Айдеко» Дмитрий Хомутов объяснил корреспонденту «Газеты.Ru», что кибератаки вирусами WannaCry и Petya привели к тому, «о чем давно предупреждал Эдвард Сноуден», то есть к глобальной уязвимости используемых повсеместно информационных систем. «Лазейки, оставленные американскими корпорациями спецслужбам, стали доступны хакерам и быстро были скрещены с традиционным арсеналом киберпреступников — шифровальщиками, ботнет-клиентами и сетевыми червями», — рассказал Хомутов.

Таким образом, WannaCry практически ничему не научил мировое сообщество — компьютеры так и остались незащищенными, системы не были обновлены, а усилия Microsoft по выпуску патчей даже для устаревших систем просто пропали даром.

Особенности Petya

Как уже было сказано выше, шифровальщик Petya был обнаружен еще в марте 2016 года. Однако версия, с которой мир столкнулся 27 июня 2017 года, сильно отличается от того «Пети».

Специалисты компаний Payload Security, Avira, Emsisoft, Bitdefender, Symantec и так далее подтвердили, что для распространения шифровальщик использует уязвимости протокола SMB и эксплоит, похожий на инструмент ETERNALBLUE, похищенный у АНБ и обнародованный в открытом доступе хакерской группой The Shadow Brokers. Аналитики «Лаборатории Касперского» также отмечают, что авторы вредоноса взяли на вооружение еще один инструмент, украденный у спецслужб, эксплоит ETERNALROMANCE.

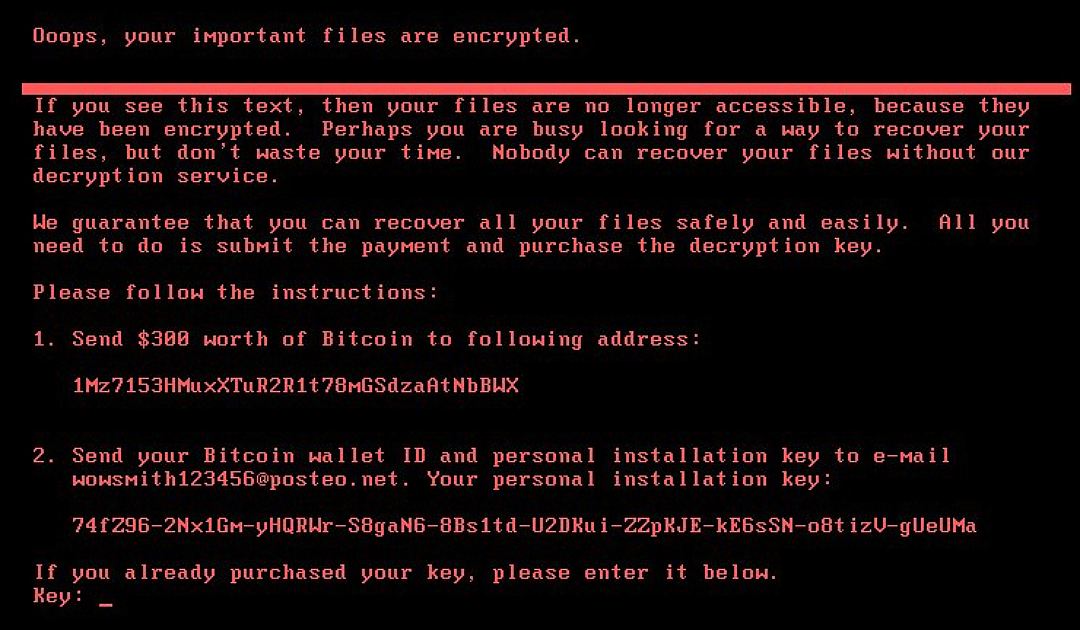

Так выглядет экран блокировки

Также сообщается, что вымогатель распространяется и посредством почтового спама, скрываясь внутри вредоносных документов Office и эксплуатируя уязвимость CVE-2017-0199.

Новая версия Petya шифрует MFT (Master File Table) для разделов NTFS, перезаписывает MBR (Master Boot Record) и имеет кастомный загрузчик, который отображает вымогательское послание, вместо загрузки операционной системы.

Эксперты Positive Technologies, которые тоже представили анализ шифровальщика, пишут, что после запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа (по данным специалистов GroupIB, время «ожидания» составляет 30-40 минут). За это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и работоспособности ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы при этом не удастся.

Petya генерирует для каждого диска свой ключ AES-128, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA-2048 и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, то есть без знания ключа данные восстановить невозможно.

Исследователи Positive Technologies сообщают, что вымогатель, предположительно, шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности.

Также специалисты предупреждают, что шифровальщик использует переработанный опенсорсный инструмент Minikatz для извлечения учетных данных с зараженных машин. С их помощью малварь распространяется внутри сетей посредством SMB, WMI и PSEXEC, то есть даже одной скомпрометированной машины во всей сети будет достаточно для дальнейшего распространения угрозы. Однако для использования данных инструментов вредоносу необходимо обладать привилегиями администратора на компьютере жертвы.

Эксперты призывают не платить требуемый выкуп в биткоинах, так как почтовый адрес, который хакеры оставили для связи, был заблокирован местным провайдером. Таким образом, даже в случае «честных и благих намерений» киберпреступников пользователь не только потеряет деньги, но и не получит инструкции для разблокировки своих данных.

Вирусом Petya оказались заражены компьютеры корпоративных сетей компаний Дании, США, Австралии, Индии, Испании, Франции и других стран. От вируса пострадали и российские предприятия, в частности «Роснефть» и «Башнефть».

В пресс-службе ESET Russia «Газете.Ru» пояснили, что для заражения вирусом Petya корпоративной сети достаточно одного уязвимого компьютера, на котором не установлены обновления безопасности. С его помощью вредоносная программа попадет в сеть, получит права администратора и распространится на остальные устройства.

Однако M.E.doc выступила с официальным опровержением этой версии.

«Обсуждение источников возникновения и распространения кибератаки активно проводится пользователями в соцсетях, форумах и других информационных ресурсах, в формулировках которых одной из причин указывается установка обновлений программы M.E.Doc. Команда разработки M.E.Doc опровергает данную информацию и заявляет, что подобные выводы — однозначно ошибочные, ведь разработчик M.E.Doc, как ответственный поставщик программного продукта, следит за безопасностью и чистотой собственного кода», — говорится в публикации на Facebook.

В любом случае, заражение с помощью M.E.doc — всего лишь один из векторов атаки, так как помимо прочего производилась и фишинговая рассылка. В письмах, направленных в основном в HR-службы, содержался зараженный exe-файл, замаскированный под резюме, после открытия которого вирус Petya проникал в систему и блокировал данные пользователя.

Компания Ютел настоятельно рекомендует позаботиться об информационной защите вашей компании и домашнего компьютера. Обратитесь в наш офис и мы поможем вам защититься от всех кибер-угроз.

Источники: 1. https://news.rambler.ru/articles/37266123/?utm_content=news&utm_medium=read_more&utm_source=copylink 2. https://xakep.ru/2017/06/28/petya-write-up/